Ce document a été automatiquement traduit pour plus de commodité. Son exactitude ne peut être garantie. Vous pouvez accéder au document original en cliquant ici .

Application Smart Card Manager¶

- Cette application est mise à disposition des utilisateurs pour effectuer des fonctions de gestion de carte de base sur des cartes ou des clés USB cryptographiques. De plus, elle offre un moyen rapide et pratique de :

Obtenir des informations sur la carte ou la clé USB, y compris son identification et ses capacités

Accéder aux informations stockées sur le token, telles que les clés et les certificats

Permettre la gestion de contenu, comme les profils de mot de passe, ou les modifications de mot de passe

Importer des certificats et des clés numériques entre un ordinateur et une carte.

La gestion des cartes à puce est accessible via l’icône suivante dans la barre d’outils :

Cartes à puce et clés¶

Cette section répertorie les lecteurs de cartes, les cartes ou clés USB cryptographiques insérées, et les certificats présents sur les cartes.

Icônes de lecteur et de carte¶

|

Lecteur de carte à puce sans carte connectée. |

|

Lecteur de carte à puce avec une carte prise en charge connectée. |

|

Clé USB cryptographique. |

|

Lecteur de carte à puce avec une carte non prise en charge connectée, ou lecture échouée (carte muette). |

|

Lecteur virtuel contenant une carte inconnue du middleware détectée. |

Contenu de la page¶

Si la paire lecteur/carte sélectionnée contient des certificats, ils sont affichés dans l’arborescence dans le volet de gauche, sous le lecteur :

Certificats utilisateur

Certificats d’autorité de certification (CA)

Lorsqu’une paire lecteur/carte est sélectionnée dans l’arborescence, les informations ci-dessous sont affichées dans le volet de droite :

Informations générales

PINs

Objets

La section Informations générales fournit des informations sur la carte et le lecteur, telles que le fabricant, le numéro de série et le profil de la carte.

La section PINs¶

La section PIN n’est affichée que lorsqu’une carte à puce ou une clé est sélectionnée. Elle est utilisée pour déverrouiller l’objet. Deux types de PIN peuvent être présents sur la carte :

PIN de carte (ou PIN global)

PIN de signature (réservé aux opérations de signature qualifiée), pour les cartes concernées.

Les PINs sont affichés avec les icônes suivantes :

|

PIN non vérifié, avec compteur d’essais au maximum. |

|

PIN vérifié (objets privés accessibles). |

|

PIN dont le compteur d’essais n’est pas au maximum. |

|

PIN dont le compteur d’essais est bloqué. |

Quatre opérations sont possibles sur les PINs :

Vérifier : permet d’accéder aux objets privés associés (notamment les clés privées). Pour ce faire, il vous sera demandé de saisir votre PIN. Veuillez noter : le nombre de tentatives est généralement limité. Retirer la carte ne réinitialise pas le compteur. Saisir le code correct réinitialise le compteur.

Déconnexion : annule la vérification du PIN, et donc supprime l’accès aux objets privés associés.

Changer : vous permet de changer le PIN. Le PIN actuel sera demandé. Veuillez noter : le nombre de tentatives est généralement limité (même compteur que ci-dessus). De plus, diverses contraintes peuvent s’appliquer au choix du nouveau code PIN.

Débloquer : pour les cartes prenant en charge cette opération. Permet de réinitialiser un code confidentiel lorsque le nombre de tentatives a été épuisé. Pour ce faire, il vous sera demandé de saisir un code de déverrouillage. Veuillez noter : le nombre de fois où vous pouvez utiliser ce code peut être limité. Un nouveau code confidentiel doit alors être défini.

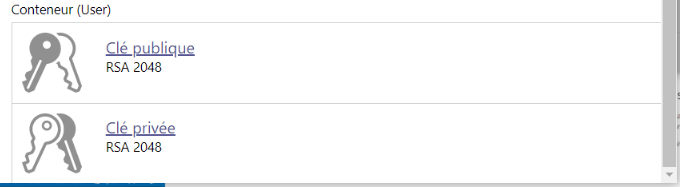

La section Objets¶

Cette section présente les certificats et les clés contenus dans la carte. Veuillez noter que les objets privés ne sont visibles que si le PIN associé a été vérifié au préalable.

Les objets sont présentés avec les icônes suivantes :

|

Certificat |

|

Clé |

Vérification de confiance du certificat¶

À titre informatif, la vérification de confiance du certificat est représentée par les icônes suivantes :

|

Certificat valide |

|

Certificat invalide (expiré, non approuvé, révoqué, …) |

|

Certificat dont la validité n’a pas pu être vérifiée (cas sans TSL) |

|

Certificat dont la validité n’a pas pu être vérifiée (cas avec TSL) |

Note

Les cas avec TSL et sans TSL sont définis par l’état de la Politique de vérification des certificats (cf. Options utilisateur).

Plusieurs règles sont prises en compte pour déterminer la vérification de confiance d’un certificat :

Un certificat — s’il n’est pas un certificat racine — sans la clé privée associée dans la carte est toujours considéré comme invalide.

Un certificat est invalide s’il est correctement vérifié (date, signature…) et toute sa chaîne de confiance de certificats est également vérifiée. Les certificats pris en compte pour la chaîne de confiance peuvent être présents dans le magasin de certificats système, ou dans la liste de services de confiance en ligne (TSL) ou dans la carte ; selon le paramètre de la Politique de vérification des certificats (cf. Options utilisateur).

Cas où la validité n’a pas pu être vérifiée car la chaîne de confiance n’a pas pu être vérifiée. Il y a deux cas, selon l’état de la Politique de vérification des certificats :

Cas sans TSL : si la chaîne de confiance est incomplète et que le certificat a une date valide.

Cas avec TSL : si la vérification n’a pas pu être effectuée car la liste de services de confiance en ligne (TSL) est inaccessible (pas de connexion réseau…).

Un certificat est invalide dans les autres cas.

Opérations de la section Objets¶

La section peut être structurée de différentes manières :

|

Affiche tous les objets, triés par conteneur (les objets liés sont regroupés) |

|

N’affiche que les certificats |

|

Affiche tous les objets |

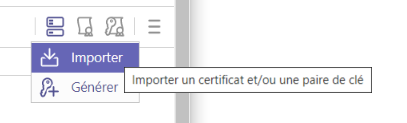

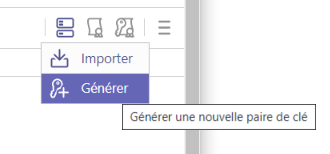

Le menu associé vous permet de :

importer un certificat, une paire de clés ou un conteneur complet à partir d’un fichier au format PKCS#8, PKCS#12 ou X.509.

générer une paire de clés RSA ou elliptique (pour les cartes le prenant en charge).

Ces opérations peuvent ne pas être disponibles en fonction de la version du middleware déployée, ou des opérations prises en charge par le profil de la carte.

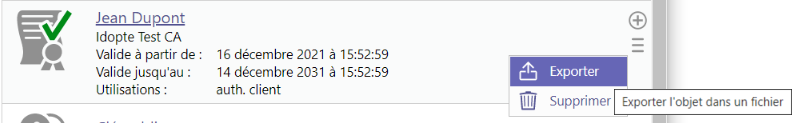

En survolant un certificat ou une clé, un bouton + permet d’afficher des informations détaillées.

Le menu contextuel sur un objet permet de :

exporter le certificat (au format DER ou PEM), ou la clé publique (en tant que CSR)

supprimer l’objet

Opérations possibles sur la carte¶

Note

Toutes les opérations ne sont pas disponibles sur toutes les versions de middleware et pour toutes les cartes.

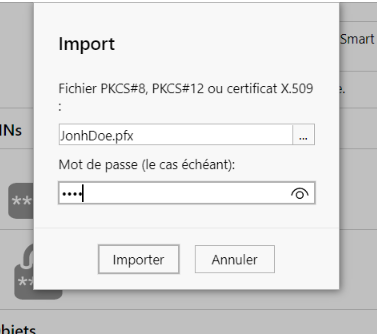

Importer un certificat¶

Cette opération vous permet d’importer un certificat PKCS#8, PKCS#12 ou X.509 dans la carte. Pour ce faire, vous devez entrer le PIN de la carte et tout mot de passe de certificat.

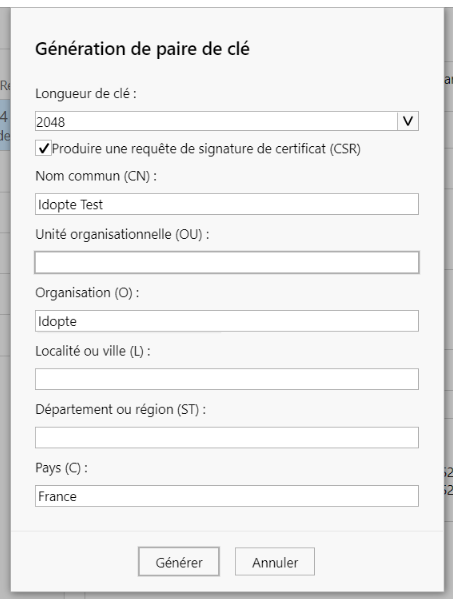

Générer une paire de clés¶

Cette opération génère une paire de clés RSA ou elliptique directement sur la carte.

Cette opération peut prendre un certain temps.

Une fois l’opération terminée, une nouvelle paire de clés est visible sur l’interface du manager.

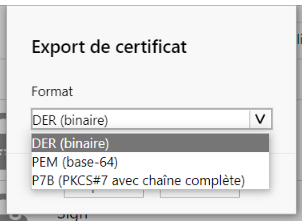

Exporter un certificat¶

Cette opération exporte un certificat au format DER, PEM ou PKCS#7 vers le poste de travail de l’utilisateur.

Vous pouvez sélectionner le format avant l’exportation :

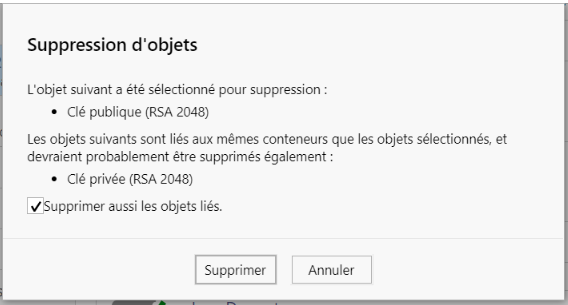

Supprimer un objet¶

Vous pouvez supprimer un objet (clé ou certificat) depuis le menu :

Par défaut, les objets liés sont également supprimés :

Magasins de certificats¶

Cette section répertorie les certificats stockés dans le magasin Microsoft Windows. Ils peuvent également être accessibles via la commande certmgr.msc.

Cette section peut ne pas être disponible en fonction de la version du middleware installée.